ThunderSpy, así es la grave vulnerabilidad de Thunderbolt 3 que permite acceso a todos los datos del PC

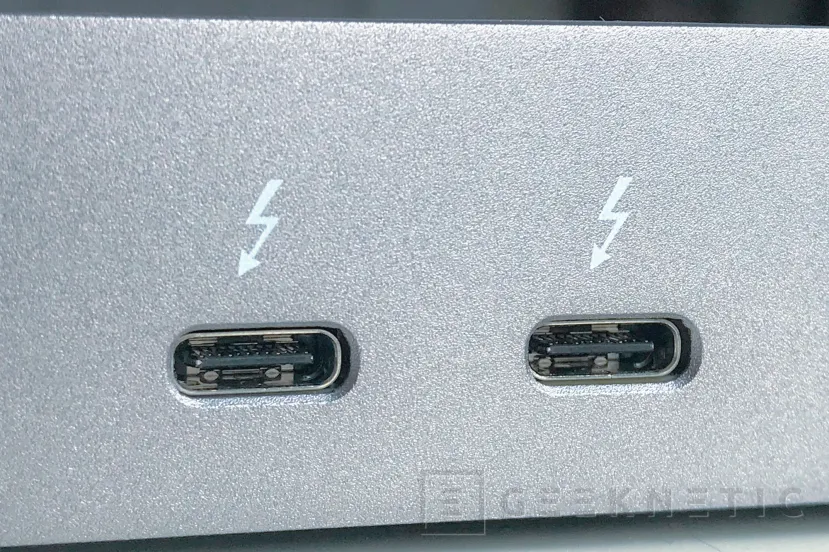

por Antonio Delgado 1El investigador de la universidad de Eindhoven, Björn Ruytenberg, han descubierto un grave fallo de seguridad en Thunderbolt 3 con el que es posible acceder a todos los datos de un PC que disponga de dicho puerto. Denominado como ThunderSpy, el fallo de seguridad permite saltarse todo tipo de medidas de seguridad incorporadas en el PC, incluso las contraseñas de la BIOS o del sistema operativo, afectando también a los datos encriptados, ya sea con sistemas operativos como Windows o como Linux.

Los investigadores aseguran que hay, al menos, 7 vulnerabilidades en el diseño de Thunderbolt 3 de Intel y que han desarrollado nueve escenarios realistas donde un usuario malintencionado podía aprovecharse para acceder a los datos de usuario y saltarse cualquier protección implementada por Intel en la interfaz TB3.

Básicamente, lo que permite ThunderSpy es que se puedan crear identidades aleatorias de dispositivos con Thunderbolt que permiten clonar la identificación de dispositivos verificados y autorizados por el usuario, incluso en entornos encriptados o con medidas de seguridad.

Mediante unas utilidades de modificación de firmware que los propios investigadores han desarrollado, es posible deshabilitar el sistema de seguridad de Thunderbolt sin necesidad de acceder a la BIOS o al sistema operativo. Incluso es posible modificar el firmware para dejar deshabilitada toda la seguridad del TB 3

Naturalmente, para que un atacante pueda aprovecharse de Thunderspy es necesario que tenga acceso físico al PC, lo que limita el acceso a datos en remoto. Eso no quita que no haya que extremar las precauciones si utilizamos ordenadores públicos o en entornos donde más personas puedan utilizarlos, aunque sea con otras cuentas de usuario.

En la propia web de los investigadores, se ha colgado la herramienta "Spycheck" que permite comprobar si un PC es vulnerable o no a este ataque. Aunque, básicamente, todos los ordenadores con Thunderbolt 3 son vulnerables y la única manera de mitigar parcialmente el problema de seguridad es en ordenadores adquiridos en 2020 que cuenten con soporte para Kernel DMA Protection.

Björn Ruytenberg ha asegurado que el día 10 de febrero notificaron la vulnerabilidad a Intel, obteniendo respuesta un mes después para confirmar las vulnerabilidades. Ante el hecho de que Intel no haya notificado a las partes afectadas de dicha vulnerabilidad, finalmente los investigadores decidieron avisar ellos mismos a los fabricantes de hardware y también a los desarrolladores de Linux y Apple.

Fin del Artículo. ¡Cuéntanos algo en los Comentarios!