Hertzbleed es una nueva vulnerabilidad que permite extraer claves privadas con la frecuencia de la CPU

por Jordi Bercial 1Investigadores de Austin han publicado hoy los resultados de una investigación que ha descubierto una vulnerabilidad que afecta a todos los procesadores de Intel y los procesadores AMD Zen 2 y Zen 3 –se desconoce si afectará a los chips con arquitectura Zen 4—observando el consumo eléctrico de los procesadores cuando trabajan con claves criptográficas.

Esto viene derivado del comportamiento dinámico de las frecuencias de los procesadores, de modo que teniendo en cuenta el tipo de clave criptográfica con la que se trabaja, se puede conocer su firma de potencia, y posteriormente, convertirla en la clave original.

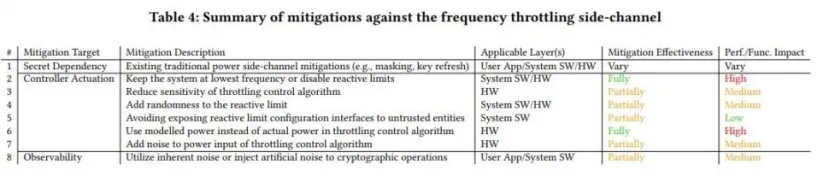

No todas las cargas criptográficas se encuentran afectadas, pues algunas implementaciones criptográficas están diseñadas para no ser susceptibles a este tipo de ataques de canal lateral, familia a la que pertenecen otras vulnerabilidades como Spectre y Meltdown, por ejemplo.

Según leemos en Tom’s Hardware, Intel asegura que no se trata de un ataque práctico fuera de un laboratorio, además de necesitarse entre horas y días para robar una clave criptográfica. Sin embargo, para protegernos de este problema, se recomienda deshabilitar Intel Turbo Boost o AMD Precision Boost por completo hasta que exista un parche, aunque esto conlleva una penalización de rendimiento bastante acusada.

Fin del Artículo. ¡Cuéntanos algo en los Comentarios!