Plundervolt: se descubre otra vulnerabilidad que afecta a prácticamente todos los procesadores Intel desde 2015

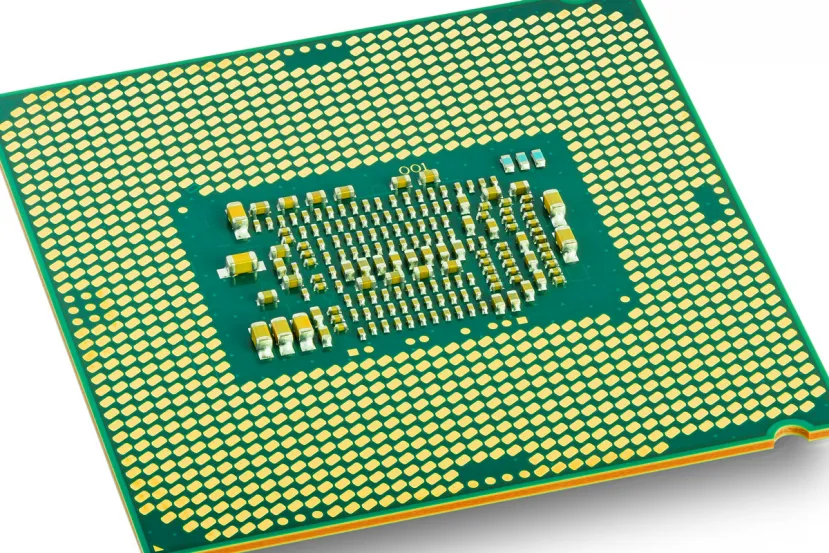

por Sergio San Joaquín 2Una nueva vulnerabilidad ha sido descubierta afectando a una gran cantidad de procesadores de Intel desde su sexta generación lanzada en 2015 y bautizada como Plundervolt por la forma en la que se puede explotar esta brecha, que realiza “undervolting” para alterar los bits de SGX (Software Guard Extensions) y acceder a los datos cifrados de la memoria.

La vulnerabilidad con código CVE-2019-11157 fue descubierta en junio de 2019 y reportada a Intel para su resolución, y tras los 6 meses de rigor ha sido hecha pública.

Los investigadores han bautizado la vulnerabilidad como “Plundervolt”, combinando las palabras “plunder” (saqueo, botín) con “undervolt”, una técnica de overclocking consistente en rebajar el voltaje para reducir consumo.

El ataque con Plundervolt funciona alterando el voltaje y la frecuencia del procesador, tal y como si estuviéramos haciendo overclock o underclock, para alterar los bits dentro de SGX (el software de seguridad de Intel) creando errores que luego pueden usarse para recrear datos mediante el uso de técnicas de observación de canal lateral y acceder al cifrado AES dentro del área que protege SGX.

El acceso a esta área hace de Plundervolt una vulnerabilidad que puede sustraer información más rápido de lo que permitía Meltdown o Spectre, situando a Plundervolt como una seria amenaza.

Intel ya está enviando actualizaciones de microcódigo a través de BIOS para mitigar la brecha, aunque de momento se desconoce el impacto de rendimiento que penalizará a los procesadores que pueden ser afectados, que embarcan desde la sexta generación (Skylake 2015) hasta la décima (actual), además de a los Xeon E3, v5, v6, E-2100 y E-2200.

Las BIOS y las actualizaciones que lleguen a través de Windows para mitigar Plundervolt, eliminarán la característica de overclock bajo el sistema operativo, por lo que es muy probable que las actuales herramientas de overclocking en Windows dejen de funcionar tras aplicarse el parche.

Estaremos atentos a la evolución de la nueva vulnerabilidad, así como del posible impacto de rendimiento que derive su mitigación.

Fin del Artículo. ¡Cuéntanos algo en los Comentarios!