Los últimos descubrimientos apuntan a que las infecciones UEFI serán más comunes de forma remota

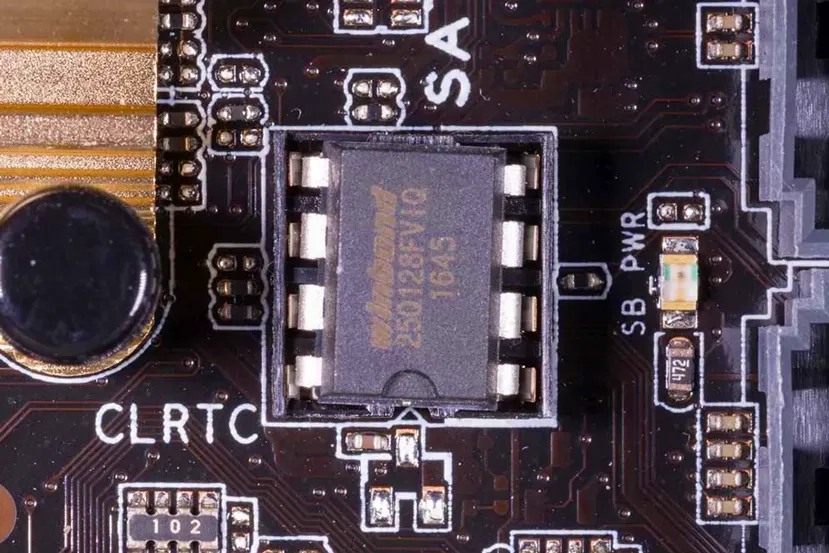

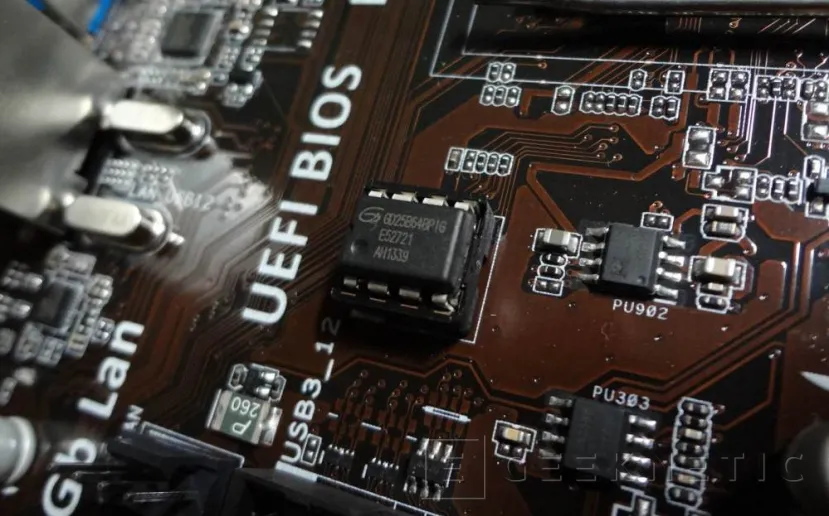

por Jordi Bercial Actualizado: 04/12/2020 1Si bien hasta ahora se creía que una infección en la UEFI requería de acceso local al equipo, parece ser que, tal como vemos en Ars Technica, unos investigadores han podido ver como Trickbot, un malware que con el tiempo ha ido expandiendo sus capacidades, adaptaba un controlador de RWEverything, una herramienta usada por usuarios alrededor del mundo para escribir firmware en casi cualquier dispositivo, para conseguir acceso a la UEFI del sistema.

Por ahora, solo se ha visto como el malware comprobaba si la máquina infectada está protegida contra cambios no autorizados en la UEFI a través de esta herramienta, pero queda claro que, con pocas líneas de código, este malware puede dejar completamente inutilizado el sistema de cara al siguiente reinicio eliminando el firmware, o, por el contrario, instalar otro tipo de malware en la misma para no podernos deshacer de él.

Es de esperar que, con esta noticia, los fabricantes empiecen a tomarse más en serio la protección de las UEFI de sus placas base, pues si bien existen protecciones de seguridad que impiden que se realicen cambios no autorizados en la UEFI del sistema, a menudo estas se encuentran desactivadas, mal configuradas, o se muestran ineficaces debidas a distintas vulnerabilidades.

Del mismo modo, es de esperar que con el tiempo aparezca más malware compatible con este vector de ataque, por lo que en general, se trata de un problema de seguridad bastante serio.

Fin del Artículo. ¡Cuéntanos algo en los Comentarios!