Uno de los investigadores de seguridad de Google, Tavis Ormandy, ha descubierto una vulnerabilidad que afecta a los procesadores basados en la arquitectura AMD Zen 2, es decir, los AMD Ryzen 3000 y Ryzen 5000 de sobremesa, además de las APU Ryzen 4000 y los Ryzen 7020 para portátiles y las variantes EPYC basadas en esta arquitectura.

Bautizada como "Zenbleed", con código CVE-2023-20593, permitiría a un atacante acceder a elementos e informaciones claves de un ordenador, incluyendo las claves de encriptado a través de la CPU, e incluso se podría acceder a datos de máquinas virtuales. No es necesario tener acceso físico al dispositivo, lo que aumenta la gravedad del fallo de seguridad.

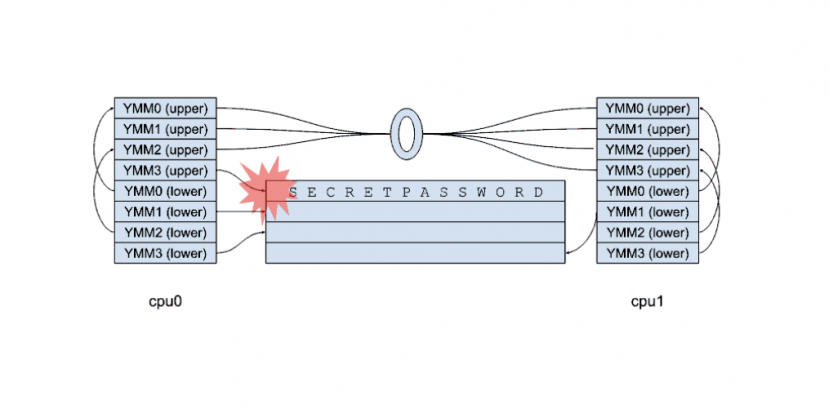

Zenbleed se basa en utilizar los archivos del registro para manipular el sistema de ejecución predictiva (fuente de las últimas grandes vulnerabilidades descubiertas en distintas arquitecturas de CPUs de Intel y AMD) y ejecutar código malicioso. Mediante este sistema, se puede acceder a los datos que manejen las operaciones de strlen, strcmp y memcpy, descubriendo datos y cadenas clave.

AMD ya ha publicado un parche para los EPYC afectados por "Zenbleed"

AMD ya ha publicado un parche de seguridad para los procesadores EPYC, ya que son los que correrían un peligro más evidente al dar servicio a todo tipo de máquinas virtuales, servidores y servicios de entornos sensibles. Por otro lado, los procesadores domésticos recibirán parches más adelante, desde Octubre (para los Threadripper 3000), noviembre (Threadripper Pro y Ryzen 4000), y diciembre, donde todos los modelos deberían ya tener disponible un parche.

Fin del Artículo. ¡Cuéntanos algo en los Comentarios!